SISTEMA OPERATIVO

Uno de los propósitos del sistema operativo que gestiona el núcleo intermediario consiste en gestionar los recursos de localización y protección de acceso del hardware, hecho que alivia a los programadores de aplicaciones de tener que tratar con estos detalles. La mayoría de aparatos electrónicos que utilizan microprocesadores para funcionar, llevan incorporado un sistema operativo (teléfonos móviles, reproductores de DVD, computadoras, radios, enrutadores, etc.). En cuyo caso, son manejados mediante una Interfaz Gráfica de Usuario, un gestor de ventanas o un entorno de escritorio, si es un celular, mediante una consola o control remoto si es un DVD y, mediante una línea de comandos o navegador web si es un enrutador.

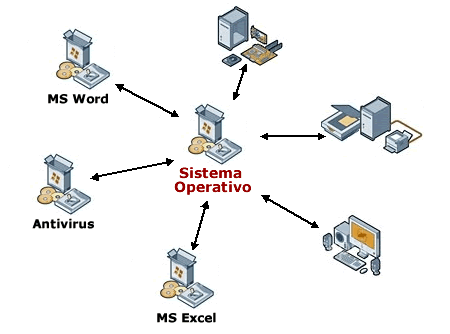

Un Sistema Operativo (SO) es el software básico de una computadora que provee una interfaz entre el resto de programas del ordenador, los dispositivos hardware y el usuario.

Las funciones básicas del Sistema Operativo son administrar los recursos de la máquina, coordinar el hardware y organizar archivos y directorios en dispositivos de almacenamiento.

Los Sistemas Operativos más utilizados son Dos, Windows, Linux y Mac. Algunos SO ya vienen con un navegador integrado, como Windows que trae el navegador Internet Explorer.

Definición de Sistema Operativo

El sistema operativo es el programa (o software) más importante de un ordenador. Para que funcionen los otros programas, cada ordenador de uso general debe tener un sistema operativo. Los sistemas operativos realizan tareas básicas, tales como reconocimiento de la conexión del teclado, enviar la información a la pantalla, no perder de vista archivos y directorios en el disco, y controlar los dispositivos periféricos tales como impresoras, escáner, etc.

En sistemas grandes, el sistema operativo tiene incluso mayor responsabilidad y poder, es como un policía de tráfico, se asegura de que los programas y usuarios que están funcionando al mismo tiempo no interfieran entre ellos. El sistema operativo también es responsable de la seguridad, asegurándose de que los usuarios no autorizados no tengan acceso al sistema.

Clasificación de los Sistemas Operativos

Los sistemas operativos pueden ser clasificados de la siguiente forma:

Multiusuario: Permite que dos o más usuarios utilicen sus programas al mismo tiempo. Algunos sistemas operativos permiten a centenares o millares de usuarios al mismo tiempo.

Multiprocesador: soporta el abrir un mismo programa en más de una CPU.

Multitarea: Permite que varios programas se ejecuten al mismo tiempo.

Multitramo: Permite que diversas partes de un solo programa funcionen al mismo tiempo.

Tiempo Real: Responde a las entradas inmediatamente. Los sistemas operativos como DOS y UNIX, no funcionan en tiempo real.

Cómo funciona un Sistema Operativo

Los sistemas operativos proporcionan una plataforma de software encima de la cual otros programas, llamados aplicaciones, puedan funcionar. Las aplicaciones se programan para que funcionen encima de un sistema operativo particular, por tanto, la elección del sistema operativo determina en gran medida las aplicaciones que puedes utilizar.

Los sistemas operativos más utilizados en los PC son DOS, OS/2, y Windows, pero hay otros que también se utilizan, como por ejemplo Linux.

Cómo se utiliza un Sistema Operativo

Un usuario normalmente interactúa con el sistema operativo a través de un sistema de comandos, por ejemplo, el sistema operativo DOS contiene comandos como copiar y pegar para copiar y pegar archivos respectivamente. Los comandos son aceptados y ejecutados por una parte del sistema operativo llamada procesador de comandos o intérprete de la línea de comandos. Las interfaces gráficas permiten que utilices los comandos señalando y pinchando en objetos que aparecen en la pantalla.

Ejemplos de Sistema Operativo

A continuación detallamos algunos ejemplos de sistemas operativos:

Familia Windows

Windows 95

Windows 98

Windows ME

Windows NT

Windows 2000

Windows 2000 server

Windows XP

Windows Server 2003

Windows CE

Windows Mobile

Windows XP 64 bits

Windows Vista (Longhorn)

Familia Macintosh

Mac OS 7

Mac OS 8

Mac OS 9

Mac OS X

Familia UNIX

AIX

AMIX

GNU/Linux

GNU / Hurd

HP-UX

Irix

Minix

System V

Solaris

¿EVOLUCIÓN HISTÓRICA DEL SISTEMA OPERATIVO?

Al igual que

todas las cosas los sistemas operativos han sufrido una evolución a lo largo de

los años, estos años se pueden agrupar en generaciones. La evolución del

hardware ha marcado el paralelismo de la evolución de los sistemas operativos.

Se pueden establecer cuatro generaciones, éstas son:

- La primera generación (1945-1955).

Esta es la generación de los tubos de vacío y tableros enchufables. Los sistemas de procesamiento aparecen por lotes, al ejecutarse una tarea ésta tenía control total de la máquina. Un grupo de personas diseñaron, construyeron, programaron, operaron y dieron mantenimiento a cada máquina. Una vez terminada la tarea el control era devuelto al sistema operativo, el cual limpiaba, leía e iniciaba la siguiente tarea.

A principios de 1950 se introducen las tarjetas perforadas permitiendo poder escribir y leer, en vez de utilizar tableros enchufables.

- La primera generación (1945-1955).

Esta es la generación de los tubos de vacío y tableros enchufables. Los sistemas de procesamiento aparecen por lotes, al ejecutarse una tarea ésta tenía control total de la máquina. Un grupo de personas diseñaron, construyeron, programaron, operaron y dieron mantenimiento a cada máquina. Una vez terminada la tarea el control era devuelto al sistema operativo, el cual limpiaba, leía e iniciaba la siguiente tarea.

A principios de 1950 se introducen las tarjetas perforadas permitiendo poder escribir y leer, en vez de utilizar tableros enchufables.

- La segunda generación (1955-1965).

En esta época aparece el transistor y se desarrollan los sistemas compartidos con multiprogramación para incrementar el poder de procesamiento de la máquina (los procesadores comparten memoria y reloj). Estas máquinas se instalaban en un cuarto acondicionado especialmente para ellas con un cuerpo de operadores profesionales para ponerlas en acción. Un programador primero escribía el programa en papel y después lo perforaba en las tarjetas.

- Tercera generación (1965-1980).

Época de los circuitos integrados (CI) y la multiprogramación. Surgen los computadores IBM/360 que requerían manejar grandes volúmenes de información de distinto tipo lo que provocó que los sistemas operativos volvieran a evolucionar. Estas máquinas podían satisfacer las necesidades de todos los clientes. A destacar de esta etapa que los sistemas operativos tenían la capacidad de leer trabajos de tarjetas contenidas en el disco tan pronto como eran llevadas al cuarto de computación. También decidieron desarrollar la "computadora de servicio público" conocida como MULTICS. Otro avance importante en estos años fue el crecimiento de las minicomputadoras.

- Cuarta generación (1980-1990).

Es la era de los computadores personales (cada máquina ejecuta su propio sistema operativo local y tiene un usuario propio) y, de los sistemas operativos tal y como los conocemos actualmente, que nos permiten obtener acceso a computadoras alejadas geográficamente a través de varios tipos de terminales apareciendo así el concepto de máquinas virtuales.

¿PARA QUÉ SIRVE UN

SISTEMA OPERATIVO?

En principio un sistema operativo

sirve para administrar y gestionar un equipo computarizado y los diversos aparatos

periféricos que lo compongan o que estén instalados anexos al mismo. Un sistema

Operativo, también en su ambiente de Software está diseñado para permitirle al

usuario o usuaria realizar sus principales actividades.

¿FUNCIONES DEL SISTEMA OPERATIVO?

El

sistema operativo cumple varias funciones:

·

Administración

del procesador: el

sistema operativo administra la distribución del procesador entre los distintos

programas por medio de un algoritmo de programación. El tipo de

programador depende completamente del sistema operativo, según el objetivo

deseado.

·

Gestión

de la memoria de acceso aleatorio: el

sistema operativo se encarga de gestionar el espacio de memoria asignado para

cada aplicación y para cada usuario, si resulta pertinente. Cuando la memoria

física es insuficiente, el sistema operativo puede crear una zona de memoria en

el disco duro, denominada "memoria virtual". La memoria

virtual permite ejecutar aplicaciones que requieren una memoria superior a la

memoria RAM disponible en el sistema. Sin embargo, esta memoria es mucho más

lenta.

·

Gestión

de entradas/salidas: el

sistema operativo permite unificar y controlar el acceso de los programas a los

recursos materiales a través de los drivers (también conocidos como

administradores periféricos o de entrada/salida).

·

Gestión

de ejecución de aplicaciones: el

sistema operativo se encarga de que las aplicaciones se ejecuten sin problemas

asignándoles los recursos que éstas necesitan para funcionar. Esto significa

que si una aplicación no responde correctamente puede "sucumbir".

·

Administración

de autorizaciones: el

sistema operativo se encarga de la seguridad en relación con la ejecución de

programas garantizando que los recursos sean utilizados sólo por programas y

usuarios que posean las autorizaciones correspondientes.

·

Gestión

de archivos: el sistema operativo gestiona

la lectura y escritura en el sistema de archivos, y las autorizaciones de

acceso a archivos de aplicaciones y usuarios.

·

Gestión

de la información: el

sistema operativo proporciona cierta cantidad de indicadores que pueden

utilizarse para diagnosticar el funcionamiento correcto del equipo.

Monousuarios

Los sistemas operativos monousuarios son aquéllos

que soportan a un usuario a la vez, sin importar el número de procesadores que

tenga la computadora o el número de procesos o tareas que el usuario pueda

ejecutar en un mismo instante de tiempo. Las computadoras personales

típicamente se han clasificado en este renglón.

Multiusuarios

Los sistemas operativos multiusuarios son capaces de

dar servicio a más de un usuario a la vez, ya sea por medio de varias

terminales conectadas a la computadora o por medio de sesiones remotas en una

red de comunicaciones. No importa el número de procesadores en la máquina ni el

número de procesos que cada usuario puede ejecutar simultáneamente.

Monotareas

Los sistemas monotarea son aquellos que sólo

permiten una tarea a la vez por usuario. Puede darse el caso de un sistema

multiusuario y monotarea, en el cual se admiten varios usuarios al mismo tiempo

pero cada uno de ellos puede estar haciendo solo una tarea a la vez.

Multitareas

Un sistema operativo multitarea es aquél que le

permite al usuario estar realizando varias labores al mismo tiempo. Por

ejemplo, puede estar editando el código fuente de un programa durante su depuración

mientras compila otro programa, a la vez que está recibiendo correo electrónico

en un proceso en background. Es común encontrar en ellos interfaces gráficas

orientadas al uso de menús y el ratón, lo cual permite un rápido intercambio

entre las tareas para el usuario, mejorando su productividad.

Uniproceso

Un sistema operativo uniproceso es aquél que es

capaz de manejar solamente un procesador de la computadora, de manera que si la

computadora tuviese más de uno le sería inútil. El ejemplo más típico de este

tipo de sistemas es el DOS y MacOS.

Multiproceso

Un sistema operativo multiproceso se refiere al

número de procesadores del sistema, que es más de uno y éste es capaz de

usarlos todos para distribuir su carga de trabajo. Generalmente estos sistemas

trabajan de dos formas: simétrica o asimétricamente. Cuando se trabaja de

manera asimétrica, el sistema operativo selecciona a uno de los procesadores el

cual jugará el papel de procesador maestro y servirá como pivote para distribuir

la carga a los demás procesadores, que reciben el nombre de esclavos. Cuando se

trabaja de manera simétrica, los procesos o partes de ellos (threads) son

enviados indistintamente a cualesquiera de los procesadores disponibles,

teniendo, teóricamente, una mejor distribución y equilibrio en la carga de

trabajo bajo este esquema. Se dice que un thread es la parte activa en memoria

y corriendo de un proceso, lo cual puede consistir de un área de memoria, un

conjunto de registros con valores específicos, la pila y otros valores de

contexto. Un aspecto importante a considerar en estos sistemas es la forma de

crear aplicaciones para aprovechar los varios procesadores. Existen aplicaciones

que fueron hechas para correr en sistemas monoproceso que no toman ninguna

ventaja a menos que el sistema operativo o el compilador detecte secciones de código

paralelizable, los cuales son ejecutados al mismo tiempo en procesadores diferentes.

Por otro lado, el programador puede modificar sus algoritmos y aprovechar por

sí mismo esta facilidad, pero esta última opción las más de las veces es

costosa en horas hombre y muy tediosa, obligando al programador a ocupar tanto

o más tiempo a la paralelización que a elaborar el algoritmo inicial.

Sistemas

Operativos por la Forma de Ofrecer sus Servicios

Esta clasificación también se refiere a una visión

externa, que en este caso se refiere a la del usuario, el cómo accede a los

servicios. Bajo esta clasificación se pueden detectar dos tipos principales:

sistemas operativos de red y sistemas operativos distribuidos.

Sistemas

Operativos de Red

Los sistemas operativos de red se definen como aquellos

que tiene la capacidad de interactuar con sistemas operativos en otras computadoras

por medio de un medio de transmisión con el objeto de intercambiar información,

transferir archivos, ejecutar comandos remotos y un sin fin de otras

actividades. El punto crucial de estos sistemas es que el usuario debe saber la

sintaxis de un conjunto de comandos o llamadas al sistema para ejecutar estas

operaciones, además de la ubicación de los recursos que desee acceder. Por

ejemplo, si un usuario en la computadora hidalgo necesita el archivo matriz.Pas

que se localiza en el directorio /software/código en la computadora morelos bajo

el sistema operativo UNIX, dicho usuario podría copiarlo a través de la red con

los comandos siguientes: hidalgo% hidalgo% rcp morelos:/software/codigo/matriz.pas

. hidalgo% En este caso, el comando rcp que significa "remote copy"

trae el archivo indicado de la computadora morelos y lo coloca en el directorio

donde se ejecutó el mencionado comando. Lo importante es hacer ver que el

usuario puede acceder y compartir muchos recursos.

Sistemas

Operativos Distribuidos

Los sistemas

operativos distribuidos abarcan los servicios de los de red, logrando integrar

recursos (impresoras, unidades de respaldo, memoria, procesos, unidades centrales

de proceso) en una sola máquina virtual que el usuario accede en forma transparente.

Es decir, ahora el usuario ya no necesita saber la ubicación de los recursos, sino

que los conoce por nombre y simplemente los usa como si todos ellos fuesen locales

a su lugar de trabajo habitual. Todo lo anterior es el marco teórico de lo que

se desearía tener como sistema operativo distribuido, pero en la realidad no se

ha conseguido crear uno del todo, por la complejidad que suponen: distribuir

los procesos en las varias unidades de procesamiento, reintegrar

sub-resultados, resolver problemas de concurrencia y paralelismo, recuperarse

de fallas de algunos recursos distribuidos y consolidar la protección y

seguridad entre los diferentes componentes del sistema y los usuarios. [Tan92].

Los avances tecnológicos en las redes de área local y la creación de microprocesadores

de 32 y 64 bits lograron que computadoras más o menos baratas tuvieran el

suficiente poder en forma autónoma para desafiar en cierto grado a los mainframes,

y a la vez se dio la posibilidad de intercomunicarlas, sugiriendo la oportunidad

de partir procesos muy pesados en cálculo en unidades más pequeñas y distribuirlas

en los varios microprocesadores para luego reunir los sub-resultados, creando

así una máquina virtual en la red que exceda en poder a un mainframe. El sistema

integrador de los microprocesadores que hacer ver a las varias memorias, procesadores,

y todos los demás recursos como una sola entidad en forma transparente se le

llama sistema operativo distribuido. Las razones para crear o adoptar sistemas distribuidos

se dan por dos razones principales: por necesidad (debido a que los problemas a

resolver son inherentemente distribuidos) o porque se desea tener más fiabilidad

y disponibilidad de recursos. En el primer caso tenemos, por ejemplo, el control

de los cajeros automáticos en diferentes estados de la república. Ahí no es posible

ni eficiente mantener un control centralizado, es más, no existe capacidad de cómputo

y de entrada/salida para dar servicio a los millones de operaciones por minuto.

En el segundo caso, supóngase que se tienen en una gran empresa varios grupos

de trabajo, cada uno necesita almacenar grandes cantidades de información en

disco duro con una alta fiabilidad y disponibilidad. La solución puede ser que

para cada grupo de trabajo se asigne una partición de disco duro en servidores

diferentes, de manera que si uno de los servidores falla, no se deje dar el

servicio a todos, sino sólo a unos cuantos y, más aún, se podría tener un

sistema con discos en espejo (mirror ) a través de la red, de manera que si un

servidor se cae, el servidor en espejo continúa trabajando y

VIRUS

Un virus informático es un malware que tiene por objeto alterar el normal funcionamiento de la computadora, sin el permiso o el conocimiento del usuario. Los virus, habitualmente, reemplazan archivos ejecutables por otros infectados con el código de este. Los virus pueden destruir, de manera intencionada, los datos almacenados en un computadora, aunque también existen otros más inofensivos, que solo se caracterizan por ser molestos.

Los virus informáticos tienen, básicamente, la función de propagarse a través de un software, no se replican a sí mismos porque no tienen esa facultad[cita requerida] como el gusano informático, son muy nocivos y algunos contienen además una carga dañina (payload) con distintos objetivos, desde una simple broma hasta realizar daños importantes en los sistemas, o bloquear las redes informáticas generando tráfico inútil.

¿CÓMO FUNCIONA UN VIRUS?

El funcionamiento de un virus informático es

conceptualmente simple. Se ejecuta un programa que está infectado, en la

mayoría de las ocasiones, por desconocimiento del usuario. El código del virus

queda residente (alojado) en la memoria RAM de la computadora, incluso cuando el programa

que lo contenía haya terminado de ejecutarse. El virus toma entonces el control

de los servicios básicos del sistema operativo, infectando, de manera posterior, archivos

ejecutables que sean llamados para su ejecución. Finalmente se añade el código

del virus al programa infectado y se graba en el disco, con lo cual el proceso de replicado se completa.

¿QUÉ ATACA UN VIRUS?

El

primer virus atacó a una máquina IBM Serie 360 (y reconocido como tal). Fue

llamado Creeper, creado en 1972. Este programa emitía periódicamente en la pantalla el mensaje: «I'm a creeper... catch me if you can!» (¡Soy una enredadera...

agárrame si puedes!). Para eliminar este problema se creó el primer programa

antivirus denominado Reaper (cortadora).

Virus informáticos y sistemas operativos

Los virus informáticos afectan en mayor o menor medida a casi todos los sistemas más conocidos y usados en la actualidad.

Cabe aclarar que un virus informático mayoritariamente atacará sólo el sistema operativo para el que fue desarrollado, aunque ha habido algunos casos de virus multiplataforma.

MS-Windows

Las mayores incidencias se dan en el sistema operativo Windows debido, entre otras causas, a:

Su gran popularidad, como sistema operativo, entre los computadores personales, PC. Se estima que, en 2007, un 90% de ellos usaba Windows.[cita requerida] Esta popularidad basada en la facilidad de uso sin conocimiento previo alguno, motiva a los creadores de software malicioso a desarrollar nuevos virus; y así, al atacar sus puntos débiles, aumentar el impacto que generan.

Falta de seguridad en esta plataforma (situación a la que Microsoft está dando en los últimos años mayor prioridad e importancia que en el pasado). Al ser un sistema muy permisivo con la instalación de programas ajenos a éste, sin requerir ninguna autentificación por parte del usuario o pedirle algún permiso especial para ello en los sistemas más antiguos (en los Windows basados en NT se ha mejorado, en parte, este problema). A partir de la inclusión del Control de Cuentas de Usuario en Windows Vista o Windows 7, y siempre y cuando no se desactive, se ha solucionado este problema.

Software como Internet Explorer y Outlook Express, desarrollados por Microsoft e incluidos de forma predeterminada en las últimas versiones de Windows, son conocidos por ser vulnerables a los virus ya que éstos aprovechan la ventaja de que dichos programas están fuertemente integrados en el sistema operativo dando acceso completo, y prácticamente sin restricciones, a los archivos del sistema. Un ejemplo famoso de este tipo es el virus ILOVEYOU, creado en el año 2000 y propagado a través de Outlook.

La escasa formación de un número importante de usuarios de este sistema, lo que provoca que no se tomen medidas preventivas por parte de estos, ya que este sistema está dirigido de manera mayoritaria a los usuarios no expertos en informática. Esta situación es aprovechada constantemente por los programadores de virus.

Unix y derivados

En otros sistemas operativos como las distribuciones GNU/Linux, BSD, OpenSolaris, Solaris, Mac OS X y otros basados en Unix las incidencias y ataques son prácticamente inexistentes. Esto se debe principalmente a:

Tradicionalmente los programadores y usuarios de sistemas basados en Unix han considerado la seguridad como una prioridad por lo que hay mayores medidas frente a virus, tales como la necesidad de autenticación por parte del usuario como administrador o root para poder instalar cualquier programa adicional al sistema.

Los directorios o carpetas que contienen los archivos vitales del sistema operativo cuentan con permisos especiales de acceso, por lo que no cualquier usuario o programa puede acceder fácilmente a ellos para modificarlos o borrarlos. Existe una jerarquía de permisos y accesos para los usuarios.

Relacionado al punto anterior, a diferencia de los usuarios de Windows, la mayoría de los usuarios de sistemas basados en Unix no pueden normalmente iniciar sesiones como usuarios "administradores' o por el superusuario root, excepto para instalar o configurar software, dando como resultado que, incluso si un usuario no administrador ejecuta un virus o algún software malicioso, éste no dañaría completamente el sistema operativo ya que Unix limita el entorno de ejecución a un espacio o directorio reservado llamado comúnmente home. Aunque a partir de Windows Vista, se pueden configurar las cuentas de usuario de forma similar.

Estos sistemas, a diferencia de Windows, son usados para tareas más complejas como servidores que por lo general están fuertemente protegidos, razón que los hace menos atractivos para un desarrollo de virus o software malicioso.

En el caso particular de las distribuciones basadas en GNU/Linux y gracias al modelo colaborativo, las licencias libres y debido a que son más populares que otros sistemas Unix, la comunidad aporta constantemente y en un lapso de tiempo muy corto actualizaciones que resuelven bugs y/o agujeros de seguridad que pudieran ser aprovechados por algún malware.

CLASIFICACION DE LOS VIRUS

Los virus informáticos pueden ser clasificados por su

comportamiento, origen, o tipo de archivo que atacan:

·

Virus de Macros/Código Fuente. Se

adjuntan a los programas Fuente de los usuarios y, a las macros utilizadas por:

Procesadores de Palabras (Word, Works, WordPerfect), Hojas de Cálculo (Excel,

Quattro, Lotus).

·

Virus Mutantes. Son

los que al infectar realizan modificaciones a su código, para evitar ser

detectados o eliminados (NATAS o SATÁN, Miguel Ángel, por mencionar algunos).

·

Gusanos. Son programas que se

reproducen a sí mismos y no requieren de un anfitrión, pues se

"arrastran" por todo el sistema sin necesidad de un programa que los

transporte. Los gusanos se cargan en la memoria y se posicionan en una

determinada dirección, luego se copian en otro lugar y se borran del que

ocupaban, y así sucesivamente. Esto hace que queden borrados los programas o la

información que encuentran a su paso por la memoria, lo que causa problemas de

operación o pérdida de datos.

·

Caballos de Troya. Son

aquellos que se introducen al sistema bajo una apariencia totalmente diferente

a la de su objetivo final; esto es, que se presentan como información perdida o

"basura", sin ningún sentido. Pero al cabo de algún tiempo, y

esperando la indicación programada, "despiertan" y comienzan a

ejecutarse y a mostrar sus verdaderas intenciones.

·

Bombas de Tiempo. Son

los programas ocultos en la memoria del sistema o en los discos, o en los

archivos de programas ejecutables con tipo COM o EXE. En espera de una fecha o

una hora determinadas para "explotar". Algunos de estos virus no son

destructivos y solo exhiben mensajes en las pantallas al llegar el momento de

la "explosión". Llegado el momento, se activan cuando se ejecuta el

programa que los contiene.

·

Autorreplicables. Son

los virus que realizan las funciones más parecidas a los virus biológicos, ya

que se autorreproducen e infectan los programas ejecutables que se encuentran

en el disco. Se activan en una fecha u hora programada o cada determinado

tiempo, contado a partir de su última ejecución, o simplemente al

"sentir" que se les trata de detectar. Un ejemplo de estos es el

virus del Viernes 13, que se ejecuta en esa fecha y se borra (junto con los

programas infectados), evitando así ser detectado.

·

Infectores del área de carga inicial.

Infectan los diskettes o el disco duro, alojándose inmediatamente en el área de

carga. Toman el control cuando se enciende la computadora y lo conservan todo

el tiempo.

·

Infectores del sistema. Se

introducen en los programas del sistema, por ejemplo COMMAND.COM y otros que se

alojan como residentes en memoria. Los comandos del Sistema Operativo, como

COPY, DIR o DEL, son programas que se introducen en la memoria al cargar el

Sistema Operativo y es así como el virus adquiere el control para infectar todo

disco que sea introducido a la unidad con la finalidad de copiarlo o

simplemente para ver sus carpetas (también llamadas: folders, subdirectorios,

directorios).

·

Infectores de programas ejecutables. Estos

son los virus más peligrosos, porque se diseminan fácilmente hacia cualquier

programa (como hojas de cálculo, juegos, procesadores de palabras). La

infección se realiza al ejecutar el programa que contiene al virus, que en ese

momento se posiciona en la memoria de la computadora y a partir de entonces

infectará todos los programas cuyo tipo sea EXE o COM, en el instante de

ejecutarlos, para invadirlos autocopiándose en ellos. Aunque la mayoría de

estos virus ejecutables "marca" con un byte especial los programas

infectados, para no volver a realizar el proceso en el mismo disco, algunos de

ellos (como el de Jerusalén) se duplican tantas veces en el mismo programa y en

el mismo disco, que llegan a saturar su capacidad de almacenamiento.

Una clasificación aceptada en la actualidad, es la que hace John

MacAfee y Asociados; la cual divide los virus de acuerdo al lugar donde atacan,

al daño que hacen:

·

Lugar donde se ubican o atacan:

·

Tabla de partición del disco fijo.

·

Sector de carga inicial de los discos fijos.

·

Sector de carga inicial de discos flexibles.

·

Programas Ejecutables con extensión EXE o COM.

·

Programa COMMAND.COM del Sistema Operativo.

·

Los que se instalan a sí mismo en la memoria de la computadora.

·

Los que usan técnicas de bloqueo.

·

Por el tipo de daño que producen:

·

Sobre-escribe o borra archivos o programas.

·

Corrompe o borra sector de carga inicial o BOOTeo.

·

Corrompe datos en archivos.

·

Formatea o borra todo/parte del disco.

·

Directa o indirectamente corrompe relación de los archivos.

·

Afecta sistema tiempo-operación.

·

Corrompe programas o archivos relacionados.

Naturalmente hay virus que no solo caen en una, sino en varias

clasificaciones. Entendiendo que existe mas de 54.000 virus identificados, y

cada día aparecen nuevos virus, les ayudará a comprender la magnitud y

complejidad de los problemas que se tendrá en el futuro con los virus. Un mismo

virus puede ejecutar diferentes daños a diferentes partes de las unidades de

almacenamiento, o archivos.

ORIGEN CORRIENTE DE LOS

VIRUS INFORMÁTICOS

·

Archivos

recibidos vía e-mail, con archivo adjunto o no.

·

Software

introducido o usado en los sistemas por un extraño a la organización, y que

tiene acceso a las computadoras.

·

Software

traído de su casa, por un empleado que tiene un sistema infectado, sin saberlo

él.

·

Software

recibido (regalado o comprado) de alguna persona que tiene su computadora

infectada.

·

Software

intencionalmente infectado por un empleado descontento o malicioso.

·

Cualquier

otro tipo de software (incluyendo Sistemas Operativos, Programas de Aplicación,

Juegos, Utilidades, etc.), que se trae de fuera de la organización, de

cualquier fuente externa.

PREVENCION DE LOS VIRUS

INFORMÁTICOS

Si todavía no se infectó, aquí

van los 10 consejos más importantes para tener muy en cuenta:

· Cuidado con los

archivos VBS

No abrir archivos cuya extensión sea VBS (Visual Basic Script es un lenguaje que permite ejecutar rutinas dentro de la PC) a menos que se esté absolutamente seguro que el mail viene de una persona confiable y que haya indicado previamente sobre el envío.

No abrir archivos cuya extensión sea VBS (Visual Basic Script es un lenguaje que permite ejecutar rutinas dentro de la PC) a menos que se esté absolutamente seguro que el mail viene de una persona confiable y que haya indicado previamente sobre el envío.

· No esconder

extensiones de archivos tipos de programa conocidos

Todos los sistemas operativos Windows, por predeterminación, esconden la extensión de archivos conocidos en el Explorador de Windows. Ésta característica puede ser usada por los diseñadores de virus y hackers para disfrazar programas maliciosos como si fueran otra extensión de archivo. Por eso los usuarios, son engañados, y cliquean el archivo de “texto” y sin darse cuenta ejecutan el archivo malicioso.

Todos los sistemas operativos Windows, por predeterminación, esconden la extensión de archivos conocidos en el Explorador de Windows. Ésta característica puede ser usada por los diseñadores de virus y hackers para disfrazar programas maliciosos como si fueran otra extensión de archivo. Por eso los usuarios, son engañados, y cliquean el archivo de “texto” y sin darse cuenta ejecutan el archivo malicioso.

· Configurar la

seguridad de Internet Explorer como mínimo a "Media"

Para activar esta función hay que abrir el navegador, ir a Herramientas, Opciones de Internet, Seguridad. Después elegir la zona correspondiente (en este caso Internet) y un clic en el botón Nivel Personalizado: allí hay que seleccionar Configuración Media o Alta, según el riesgo que sienta el usuario en ese momento. Aceptar y listo.

Para activar esta función hay que abrir el navegador, ir a Herramientas, Opciones de Internet, Seguridad. Después elegir la zona correspondiente (en este caso Internet) y un clic en el botón Nivel Personalizado: allí hay que seleccionar Configuración Media o Alta, según el riesgo que sienta el usuario en ese momento. Aceptar y listo.

· Instalar un buen

firewall

Otra opción muy recomendable para aumentar la seguridad. Puede bajarse alguno gratuito o configurar el del sistema operativo (especialmente si se cuenta con Windows XP). Esta es una lista con los mejores firewall.

Otra opción muy recomendable para aumentar la seguridad. Puede bajarse alguno gratuito o configurar el del sistema operativo (especialmente si se cuenta con Windows XP). Esta es una lista con los mejores firewall.

· Hacer copias de

seguridad

Un camino es subir periódicamente los archivos más vitales a Internet. En la Web existen “bauleras” muy fáciles de usar para guardar lejos de la PC la información más importante y que puede devorada por algún virus. El otro camino es realizar copias de seguridad de esos archivos o carpetas en zips, discos, disquetes o cualquier otra plataforma para copiar.

Un camino es subir periódicamente los archivos más vitales a Internet. En la Web existen “bauleras” muy fáciles de usar para guardar lejos de la PC la información más importante y que puede devorada por algún virus. El otro camino es realizar copias de seguridad de esos archivos o carpetas en zips, discos, disquetes o cualquier otra plataforma para copiar.

· Actualizar el

sistema operativo

Fundamental para aumentar al máximo la seguridad ante eventuales ataques víricos ya que muchos de los gusanos que recorren el mundo buscan, especialmente, los agujeros de seguridad de muchos de los productos de Microsoft. Para ello esta empresa ofrece periódicamente actualizaciones “críticas” para descargar y si el usuario el algo vago para buscarlas, se puede configurar Windows para que las descargue en forma automática.

Fundamental para aumentar al máximo la seguridad ante eventuales ataques víricos ya que muchos de los gusanos que recorren el mundo buscan, especialmente, los agujeros de seguridad de muchos de los productos de Microsoft. Para ello esta empresa ofrece periódicamente actualizaciones “críticas” para descargar y si el usuario el algo vago para buscarlas, se puede configurar Windows para que las descargue en forma automática.

· Cuidado con los

archivos que llegan por email

Al recibir un nuevo mensaje de correo electrónico, analizarlo con el antivirus antes de abrirlo, aunque conozca al remitente. En los últimos meses, muchos virus se activaron porque los usuarios abrían los archivos adjuntos de los emails. Es preferible guardar los archivos en el disco local y luego rastrearlo con un antivirus actualizado (En vez de hacer doble click sobre el archivo adjunto del email entrante).

Al recibir un nuevo mensaje de correo electrónico, analizarlo con el antivirus antes de abrirlo, aunque conozca al remitente. En los últimos meses, muchos virus se activaron porque los usuarios abrían los archivos adjuntos de los emails. Es preferible guardar los archivos en el disco local y luego rastrearlo con un antivirus actualizado (En vez de hacer doble click sobre el archivo adjunto del email entrante).

· El chat, otra

puerta de entrada

En las salas de chat es muy común enviar archivos de todo tipo a través del sistema DDC. Si se recibe uno que no se solicitó o de origen desconocido jamás aceptarlo por más interesante que parezca.

En las salas de chat es muy común enviar archivos de todo tipo a través del sistema DDC. Si se recibe uno que no se solicitó o de origen desconocido jamás aceptarlo por más interesante que parezca.

· Otros consejos

Prestar mucha atención si los archivos aumentan de tamaño inesperadamente o aparecen avisos extraños de Windows. También evitar descargar programas desde sitios de Internet que despierten sospechas o desconocidos.

· Y

por supuesto, actualizar el antivirusPrestar mucha atención si los archivos aumentan de tamaño inesperadamente o aparecen avisos extraños de Windows. También evitar descargar programas desde sitios de Internet que despierten sospechas o desconocidos.

Hoy en día existen buenos antivirus pagos y gratuitos. En ambos casos se actualizan automáticamente, por lo que la gran mayoría ya dispone del parche para el peligroso MyDoom en todas sus variantes

ANTIVIRUS

En informática los antivirus son programas cuyo objetivo es detectar y/o eliminar virus informáticos. Nacieron durante la década de 1980.

Con el transcurso del tiempo, la aparición de sistemas operativos más avanzados e Internet, ha hecho que los antivirus hayan evolucionado hacia programas más avanzados que no sólo buscan detectar virus informáticos, sino bloquearlos, desinfectarlos y prevenir una infección de los mismos, y actualmente ya son capaces de reconocer otros tipos de malware, como spyware, rootkits, etc.

Es un

programa creado para prevenir o evitar la activación de los virus, así como su

propagación y contagio. Cuenta además con rutinas de detención, eliminación y

reconstrucción de los archivos y las áreas infectadas del sistema.

Un

antivirus tiene tres principales funciones y componentes:

- VACUNA es un programa que instalado residente

en la memoria, actúa como "filtro" de los

programas que son ejecutados, abiertos para ser leídos o copiados,

en tiempo real.

- DETECTOR, que es el programa que examina todos los

archivos existentes en el disco o a los que se les indique en una

determinada ruta o PATH. Tiene instrucciones de control y reconocimiento exacto

de los códigos virales que permiten capturar sus pares, debidamente

registrados y en forma sumamente rápida desarman su estructura.

- ELIMINADOR es el programa que una vez desactivada

la estructura del virus procede a eliminarlo e inmediatamente después a

reparar o reconstruir los archivos y áreas afectadas.

Es

importante aclarar que todo antivirus es un programa y que, como todo programa, sólo funcionará

correctamente si es adecuado y está bien configurado. Además, un antivirus es

una herramienta para el usuario y no sólo no será eficaz para el 100% de los

casos, sino que nunca será una protección total ni definitiva.

La

función de un programa antivirus es detectar, de alguna manera, la presencia o

el accionar de un virus informático en una computadora. Este es el aspecto más

importante de un antivirus, independientemente de las prestaciones adicionales

que pueda ofrecer, puesto que el hecho de detectar la posible presencia de un

virus informático, detener el trabajo y tomar las medidas necesarias, es

suficiente para acotar un buen porcentaje de los daños posibles.

Adicionalmente, un antivirus puede dar la opción de erradicar un virus

informático de una entidad infectada.

Métodos de contagio

Existen dos grandes grupos de propagación: los virus cuya instalación el usuario en un momento dado ejecuta o acepta de forma inadvertida, o los gusanos, con los que el programa malicioso actúa replicándose a través de las redes.

En cualquiera de los dos casos, el sistema operativo infectado comienza a sufrir una serie de comportamientos anómalos o no previstos. Dichos comportamientos son los que dan la traza del problema y tienen que permitir la recuperación del mismo.

Dentro de las contaminaciones más frecuentes por interacción del usuario están las siguientes:

Mensajes que ejecutan automáticamente programas (como el programa de correo que abre directamente un archivo adjunto).

Ingeniería social, mensajes como: «Ejecute este programa y gane un premio».

Entrada de información en discos de otros usuarios infectados.

Instalación de software que pueda contener uno o varios programas maliciosos.

Unidades extraíbles de almacenamiento (USB).

[editar]Seguridad y métodos de protección

Los métodos para contener o reducir los riesgos asociados a los virus pueden ser los denominados activos o pasivos.

[editar]Tipos de vacunas

Sólo detección: Son vacunas que sólo actualizan archivos infectados sin embargo no pueden eliminarlos o desinfectarlos.

Detección y desinfección: son vacunas que detectan archivos infectados y que pueden desinfectarlos.

Detección y aborto de la acción: son vacunas que detectan archivos infectados y detienen las acciones que causa el virus.

Comparación por firmas: son vacunas que comparan las firmas de archivos sospechosos para saber si están infectados.

Comparación de firmas de archivo: son vacunas que comparan las firmas de los atributos guardados en tu equipo.

Por métodos heurísticos: son vacunas que usan métodos heurísticos para comparar archivos.

Invocado por el usuario: son vacunas que se activan instantáneamente con el usuario.

Invocado por la actividad del sistema: son vacunas que se activan instantáneamente por la actividad del sistema operativo.

[editar]Copias de seguridad (pasivo)

Mantener una política de copias de seguridad garantiza la recuperación de los datos y la respuesta cuando nada de lo anterior ha funcionado.

Asimismo las empresas deberían disponer de un plan y detalle de todo el software instalado para tener un plan de contingencia en caso de problemas.

Planificación

La planificación consiste en tener preparado un plan de contingencia en caso de que una emergencia de virus se produzca, así como disponer al personal de la formación adecuada para reducir al máximo las acciones que puedan presentar cualquier tipo de riesgo. Cada antivirus puede planear la defensa de una manera, es decir, un antivirus puede hacer un escaneado completo, rápido o de vulnerabilidad según elija el usuario.

[editar]Consideraciones de software

El software es otro de los elementos clave en la parte de planificación. Se debería tener en cuenta la siguiente lista de comprobaciones para tu seguridad:

Tener el software imprescindible para el funcionamiento de la actividad, nunca menos pero tampoco más. Tener controlado al personal en cuanto a la instalación de software es una medida que va implícita. Asimismo tener controlado el software asegura la calidad de la procedencia del mismo (no debería permitirse software pirata o sin garantías). En todo caso un inventario de software proporciona un método correcto de asegurar la reinstalación en caso de desastre.

Disponer del software de seguridad adecuado. Cada actividad, forma de trabajo y métodos de conexión a Internet requieren una medida diferente de aproximación al problema. En general, las soluciones domésticas, donde únicamente hay un equipo expuesto, no son las mismas que las soluciones empresariales.

Métodos de instalación rápidos. Para permitir la reinstalación rápida en caso de contingencia.

Asegurar licencias. Determinados softwares imponen métodos de instalación de una vez, que dificultan la reinstalación rápida de la red. Dichos programas no siempre tienen alternativas pero ha de buscarse con el fabricante métodos rápidos de instalación.

Buscar alternativas más seguras. Existe software que es famoso por la cantidad de agujeros de seguridad que introduce. Es imprescindible conocer si se puede encontrar una alternativa que proporcione iguales funcionalidades pero permitiendo una seguridad extra.

Consideraciones de la red

Disponer de una visión clara del funcionamiento de la red permite poner puntos de verificación filtrado y detección ahí donde la incidencia es más claramente identificable. Sin perder de vista otros puntos de acción es conveniente:

Mantener al máximo el número de recursos de red en modo de sólo lectura. De esta forma se impide que computadoras infectadas los propaguen.

Centralizar los datos. De forma que detectores de virus en modo batch puedan trabajar durante la noche.

Realizar filtrados de firewall de red. Eliminar los programas que comparten datos, como pueden ser los P2P; Mantener esta política de forma rigurosa, y con el consentimiento de la gerencia.

Reducir los permisos de los usuarios al mínimo, de modo que sólo permitan el trabajo diario.

Controlar y monitorizar el acceso a Internet. Para poder detectar en fases de recuperación cómo se ha introducido el virus, y así determinar los pasos a seguir.

Formación: Del usuario

Esta es la primera barrera de protección de la red.

Antivirus

Es conveniente disponer de una licencia activa de antivirus. Dicha licencia se empleará para la generación de discos de recuperación y emergencia. Sin embargo no se recomienda en una red el uso continuo de antivirus.

El motivo radica en la cantidad de recursos que dichos programas obtienen del sistema, reduciendo el valor de las inversiones en hardware realizadas.

Aunque si los recursos son suficientes, este extra de seguridad puede ser muy útil.

Sin embargo los filtros de correos con detectores de virus son imprescindibles, ya que de esta forma se asegurará una reducción importante de elecciones de usuarios no entrenados que pueden poner en riesgo la red.

Los virus más comunes son los troyanos y gusanos, los cuales ocultan tu información, creando Accesos Directos.

Firewalls

Filtrar contenidos y puntos de acceso. Eliminar programas que no estén relacionados con la actividad. Tener monitorizado los accesos de los usuarios a la red, permite asimismo reducir la instalación de software que no es necesario o que puede generar riesgo para la continuidad del negocio. Su significado es barrera de fuego y no permite que otra persona no autorizada tenga acceso desde otro equipo al tuyo.

[editar]Reemplazo de software

Los puntos de entrada en la red la mayoría de las veces son el correo, las páginas WEB, y la entrada de ficheros desde discos, o de computadoras que no están en la empresa (portátiles...)

Muchas de estas computadoras emplean programas que pueden ser reemplazados por alternativas más seguras.

Es conveniente llevar un seguimiento de cómo distribuyen bancos, y externos el software, valorar su utilidad.

Centralización y backup

La centralización de recursos y garantizar el backup de los datos es otra de las pautas fundamentales en la política de seguridad recomendada.

La generación de inventarios de software, centralización del mismo y la capacidad de generar instalaciones rápidas proporcionan métodos adicionales de seguridad.

Es importante tener localizado donde tenemos localizada la información en la empresa. De esta forma podemos realizar las copias de seguridad de forma adecuada.

Control o separación de la informática móvil, dado que esta está más expuesta a las contingencias de virus.

Empleo de sistemas operativos más seguros

Para servir ficheros no es conveniente disponer de los mismos sistemas operativos que se emplean dentro de las estaciones de trabajo, ya que toda la red en este caso está expuesta a los mismos retos. Una forma de prevenir problemas es disponer de sistemas operativos con arquitecturas diferentes, que permitan garantizar la continuidad de negocio.

Temas acerca de la seguridad

Existen ideas instaladas por parte de las empresas de antivirus parte en la cultura popular que no ayudan a mantener la seguridad de los sistemas de información.

Mi sistema no es importante para un cracker. Este tema se basa en la idea de que no introducir passwords seguras en una empresa no entraña riesgos pues ¿Quién va a querer obtener información mía? Sin embargo dado que los métodos de contagio se realizan por medio de programas automáticos, desde unas máquinas a otras, estos no distinguen buenos de malos, interesantes de no interesantes... Por tanto abrir sistemas y dejarlos sin claves es facilitar la vida a los virus.

Estoy protegido pues no abro archivos que no conozco. Esto es falso, pues existen múltiples formas de contagio, además los programas realizan acciones sin la supervisión del usuario poniendo en riesgo los sistemas.

Como tengo antivirus estoy protegido. Únicamente estoy protegido mientras el antivirus sepa a lo que se enfrenta y como combatirlo. En general los programas antivirus no son capaces de detectar todas las posibles formas de contagio existentes, ni las nuevas que pudieran aparecer conforme las computadoras aumenten las capacidades de comunicación.

Como dispongo de un firewall no me contagio. Esto únicamente proporciona una limitada capacidad de respuesta. Las formas de infectarse en una red son múltiples. Unas provienen directamente de accesos a mi sistema (de lo que protege un firewall) y otras de conexiones que realizó (de las que no me protege). Emplear usuarios con altos privilegios para realizar conexiones tampoco ayuda.

Tengo un servidor web cuyo sistema operativo es un UNIX actualizado a la fecha. Puede que este protegido contra ataques directamente hacia el núcleo, pero si alguna de las aplicaciones web (PHP, Perl, Cpanel, etc.) está desactualizada, un ataque sobre algún script de dicha aplicación puede permitir que el atacante abra una shell y por ende ejecutar comandos en el UNIX.

Sistemas operativos más atacados

Las plataformas más atacadas por virus informáticos son la línea de sistemas operativos Windows de Microsoft. Respecto a los sistemas derivados de Unix como GNU/Linux, BSD, Solaris, Mac OS X, estos han corrido con mayor suerte debido en parte al sistema de permisos. No obstante en las plataformas derivadas de Unix han existido algunos intentos que más que presentarse como amenazas reales no han logrado el grado de daño que causa un virus en plataformas Windows.

TIPOS DE ANTIVIRUS

Dos

recomendaciones: 1) mantener siempre actualizado el antivirus y 2) si se prueba

alguno de estos 10 programas, desactivar primero el otro antivirus -en caso de

tener uno instalado en la PC-, ya que puede ocasionar problemas en el buen

funcionamiento del sistema.

1. Norton

Antivirus 2004

Norton Antivirus es la última herramienta de Symantec para protegerse de todo tipo de virus, applets Java, controles ActiveX y códigos maliciosos. Como la mayoría de los antivirus, el programa de Symantec protege la computadora mientras navega por Internet, obtiene información de disquetes, CD`s o de una red y comprueba los archivos adjuntos que se reciben por email.

Norton Antivirus es la última herramienta de Symantec para protegerse de todo tipo de virus, applets Java, controles ActiveX y códigos maliciosos. Como la mayoría de los antivirus, el programa de Symantec protege la computadora mientras navega por Internet, obtiene información de disquetes, CD`s o de una red y comprueba los archivos adjuntos que se reciben por email.

2. McAfee

VirusScan 7

McAfee VirusScan es una de las herramientas de seguridad más conocida por los usuarios de todo el mundo. Esta nueva versión protege a la PC de posibles infecciones a través del correo electrónico, de archivos descargados desde Internet y de ataques a partir de applets de java y controles ActiveX.

McAfee VirusScan es una de las herramientas de seguridad más conocida por los usuarios de todo el mundo. Esta nueva versión protege a la PC de posibles infecciones a través del correo electrónico, de archivos descargados desde Internet y de ataques a partir de applets de java y controles ActiveX.

Trae un

nuevo motor de búsqueda y un potente filtro para Internet que permite bloquear

el acceso a sitios Web no deseados. Incluye una función llamada "Safe

& Sound" que automáticamente realiza copias de seguridad de los

documentos mientras están abiertos.

3. F-Secure

Antivirus 5.40

F-Secure contiene dos de los motores de búsquedas de virus más conocidos para Windows: F-PROT y AVP. Se actualiza todos los días e incluye todo lo necesario para proteger la PC contra los virus. Esta versión incluye un buscador que funciona en segundo plano, buscadores basados en reglas para detectar virus desconocidos y muchas opciones más para automatizar la detección de virus.

F-Secure contiene dos de los motores de búsquedas de virus más conocidos para Windows: F-PROT y AVP. Se actualiza todos los días e incluye todo lo necesario para proteger la PC contra los virus. Esta versión incluye un buscador que funciona en segundo plano, buscadores basados en reglas para detectar virus desconocidos y muchas opciones más para automatizar la detección de virus.

4. Trend

PC-Cillin 2003

El PC-cillin es un potente y conocido antivirus que realiza automáticamente búsquedas de virus basado en sus acciones y no en el código con el que fueron creados. La versión de prueba caduca a los 30 días de uso.

El PC-cillin es un potente y conocido antivirus que realiza automáticamente búsquedas de virus basado en sus acciones y no en el código con el que fueron creados. La versión de prueba caduca a los 30 días de uso.

5. Panda

Antivirus Titanium 2.04.04

Titanium incorpora un nuevo motor hasta un 30 por ciento más rápido que sus antecesores, con un alto nivel de protección y un sistema heurístico avanzado para detectar posibles nuevos virus todavía desconocidos. Trae la tecnología SmartClean, que se encarga de reparar los daños que en el sistema provocan algunos virus. Se actualiza automáticamente.

Titanium incorpora un nuevo motor hasta un 30 por ciento más rápido que sus antecesores, con un alto nivel de protección y un sistema heurístico avanzado para detectar posibles nuevos virus todavía desconocidos. Trae la tecnología SmartClean, que se encarga de reparar los daños que en el sistema provocan algunos virus. Se actualiza automáticamente.

6. Panda

Antivirus Platinum

Otra de las versiones del popular antivirus de la empresa española Panda. Detecta cualquier virus que se quiera entrometer en la computadora desde Internet y lo hace antes de que llegue a la PC. También impide que entren virus por archivos adjuntos o mensajería instantánea. Incluye un Firewall que detecta el movimiento de cualquier hacker que quiera ingresar. Se actualiza todos los días a través de Internet.

Otra de las versiones del popular antivirus de la empresa española Panda. Detecta cualquier virus que se quiera entrometer en la computadora desde Internet y lo hace antes de que llegue a la PC. También impide que entren virus por archivos adjuntos o mensajería instantánea. Incluye un Firewall que detecta el movimiento de cualquier hacker que quiera ingresar. Se actualiza todos los días a través de Internet.

7. Kaspersky

Anti-virus

Vigila todas las áreas del sistema, incluyendo a virus que puedan permanecer en la memoria, en los archivos comprimidos e incluso en los encriptados. También protege a la computadora de cualquier mail ¿peligroso¿ que propicie el ataque de troyanos y gusanos.

Vigila todas las áreas del sistema, incluyendo a virus que puedan permanecer en la memoria, en los archivos comprimidos e incluso en los encriptados. También protege a la computadora de cualquier mail ¿peligroso¿ que propicie el ataque de troyanos y gusanos.

Es

compatible con los clientes de correo Outlook, Eudora y Pegasus, entre otros.

Se actualiza automáticamente a través de Internet, en tanto y en cuanto el

usuario lo configure para tal función. Sirve para analizar la PC en busca de

algún virus pero también como escudo permanente para evitar el ingreso de

cualquier virus.

8. ETrust

EZ Antivirus

Es una alternativa interesante frente a las populares herramientas antivirus. ETrust EZ detecta numerosos tipos de virus (incluyendo troyanos y gusanos) y una de sus principales ventajas es el poco tamaño que ocupa en la memoria del disco (menos de 4 MB). Puede ser configurado para que actualice periódicamente la lista de virus y para que revise la PC con la frecuencia que sea conveniente para el usuario.

Es una alternativa interesante frente a las populares herramientas antivirus. ETrust EZ detecta numerosos tipos de virus (incluyendo troyanos y gusanos) y una de sus principales ventajas es el poco tamaño que ocupa en la memoria del disco (menos de 4 MB). Puede ser configurado para que actualice periódicamente la lista de virus y para que revise la PC con la frecuencia que sea conveniente para el usuario.

Una

función interesante es el ¿Incremental Scaning¿, un mecanismo con el cual un

archivo no se vuelve a escanear si no fue modificado desde la última vez que se

revisó. Esto elimina la engorrosa tarea de analizar todos los archivos cada vez

que se pasa el antivirus.

9. Avast!

Home Edition

La versión hogareña de Avast! Antivirus tiene todas sus características disponibles sin restricciones, entre ellas escaneos manuales (a pedido del usuario), por acceso (para proteger contra la ejecución de programas no deseados) y de emails entrantes y salientes. Los más precavidos también pueden dejarlo en forma residente.

La versión hogareña de Avast! Antivirus tiene todas sus características disponibles sin restricciones, entre ellas escaneos manuales (a pedido del usuario), por acceso (para proteger contra la ejecución de programas no deseados) y de emails entrantes y salientes. Los más precavidos también pueden dejarlo en forma residente.

Tras su

instalación se integra al menú del botón derecho del Explorer. La actualización

de este antivirus se realiza online en forma manual, automática o programada.

Se puede utilizar sin cargo durante 90 días. Para continuar usándolo después de

este período hay que registrarse como usuario, que no implica ningún costo.

Viene en Español.

10. AVG

Antivirus

Es un antivirus que cuenta con las funciones comunes en este tipo de herramientas: protección de la PC contra virus, detección de archivos infectados y escaneo de mails. Permite realizar actualizaciones gratuitas y contiene una base de datos con los virus más importantes.

Es un antivirus que cuenta con las funciones comunes en este tipo de herramientas: protección de la PC contra virus, detección de archivos infectados y escaneo de mails. Permite realizar actualizaciones gratuitas y contiene una base de datos con los virus más importantes.

Tiene las características ideales para un usuario

medio ya que su interfaz es sencilla de usar y configurar. Esta es una versión gratuita

pero existe una más potente -la Pro- con más funciones, pero primero hay que

pagar.

No hay comentarios:

Publicar un comentario